15+ лучших методов взлома паролей, использованных хакерами в 2023 году

Ознакомьтесь с более чем 15 различными типами Методы взлома паролей, используемые хакерами. Вы всегда должны быть хорошо осведомлены об этих типах атак.

Специалисты по кибербезопасности рекомендуют использовать хороший и длинный пароль. Однако кибербезопасность не учит нас, как распознавать попытки взлома. Не имеет значения, насколько надежными были ваши пароли; Хакеры всегда могут взломать ваши пароли.

Сегодня хакеры используют хорошо разработанные алгоритмы, которые ускоряют процессы извлечения паролей. Итак, если вы из тех, кто считает, что установки сложного пароля не всегда достаточно, то эта статья специально для вас.

Лучшие методы взлома паролей, используемые хакерами

Мы обсудим некоторые методы взлома паролей, используемые хакерами для взлома наших учетных записей. Стоит отметить, что мы рассказали только о популярных методах взлома паролей, используемых хакерами, а не обо всех.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)

1. Атака по словарю

Атака по словарю — это метод, используемый большинством обычных хакеров для определения парольной фразы путем многократных попыток удачи. В отличие от своего названия, он работает как словарь, состоящий из обычных слов, которые многие люди используют в качестве паролей. При атаках по словарю хакеры пытаются взломать ваши пароли, делая случайные предположения.

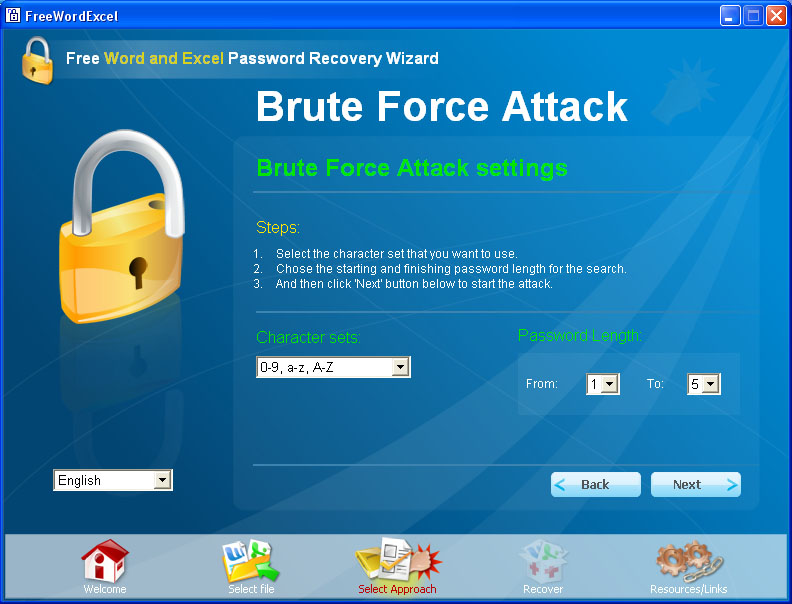

2. Атака грубой силой

Ну, Brute-Force — это расширенная версия атаки по словарю. В ходе этой атаки хакер отправляет множество паролей или кодовых фраз в надежде в конечном итоге угадать правильно. Роль злоумышленника заключается в систематической проверке всех возможных паролей и кодовых фраз, пока не будет найден правильный.

3. Фишинг

Это один из самых простых методов, используемых хакерами. Он ничего не делает, он просто запрашивает у пользователей пароли, но процесс запроса паролей уникален и отличается. Чтобы провести фишинговую кампанию, хакеры создают поддельную страницу и просят вас войти в систему, используя свой идентификатор и пароль. После того, как вы ввели данные, они передаются на сервер хакера.

4. Трояны, вирусы и другие вредоносные программы

Хакеры обычно разрабатывают эти программы с единственной целью — уничтожить цель. Вирусы и черви обычно добавляются в систему пользователя, чтобы они могли в полной мере использовать машину или сеть в целом, и обычно распространяются по электронной почте или скрываются в каких-либо приложениях.

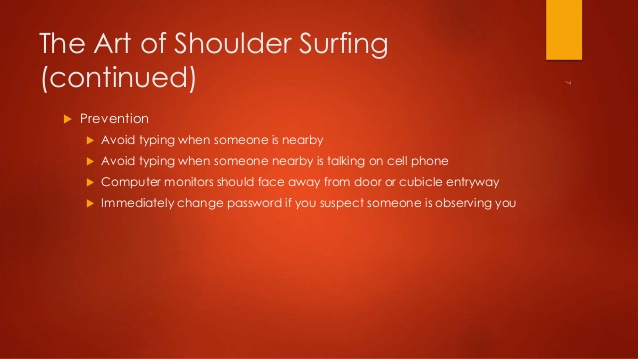

5. Серфинг через плечо

Итак, «Серфинг на плечах» — это практика слежки за пользователем банкомата или другого электронного устройства с целью получения его личного идентификационного номера, пароля и т. Д. По мере того, как мир становится умнее, техника «Сёрфинг на плечах» становится менее эффективной.

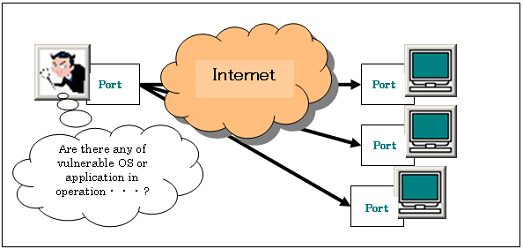

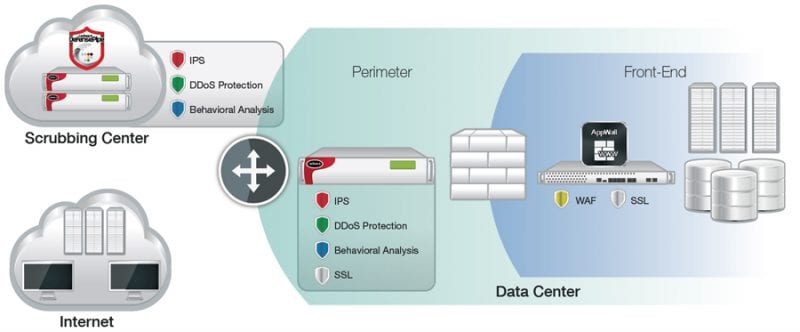

6. Атака сканирования портов

Этот метод часто используется для поиска слабых мест на конкретном сервере. Обычно его используют те, кто отвечает за безопасность, для поиска уязвимостей в системе. Port Scan Attack используется для отправки сообщения в порт и ожидания ответа, а полученные данные из открытого порта — это приглашение хакерам взломать ваш сервер.

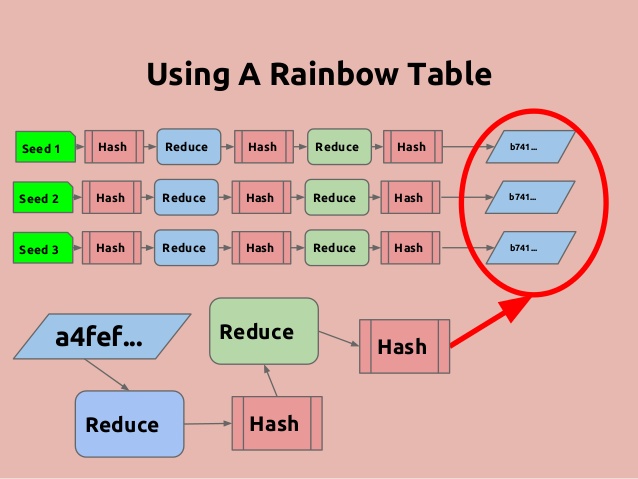

7. Атака по радужному столу

Что ж, Rainbow Table обычно представляет собой большой словарь, содержащий множество заранее рассчитанных хешей и паролей, на основе которых они были рассчитаны. Основное отличие Rainbow от других атак по словарю заключается в том, что таблица Rainbow специально оптимизирована для хэшей и паролей.

8. Автономный взлом

Это один из широко используемых хакерами методов взлома паролей. В ходе этой атаки хакер пытается восстановить один или несколько паролей из файла кэша браузера. Однако при взломе автономного пароля хакеру необходим физический доступ к целевому компьютеру.

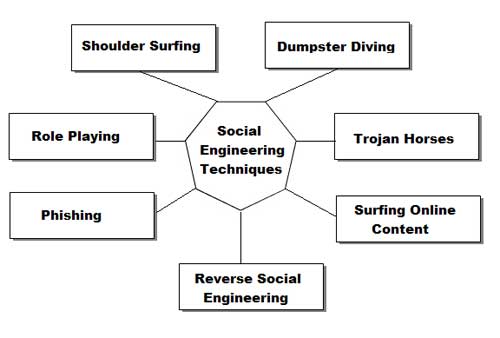

9. Социальная инженерия

Социальная инженерия — это атака, которая в значительной степени зависит от человеческого взаимодействия и часто включает в себя обман, заставляющий людей нарушить обычные процедуры безопасности. Хакеры могут попробовать разные уловки, чтобы взломать обычные процедуры безопасности.

10. Гадание

Здесь хакеры пытаются угадать ваши пароли; они могут даже попытаться угадать ваш секретный ответ. Короче говоря, хакеры могут попытаться угадать все, чтобы нарушить их безопасность и взломать вашу учетную запись. Однако из-за двухэтапной проверки этот тип метода в настоящее время обычно не работает.

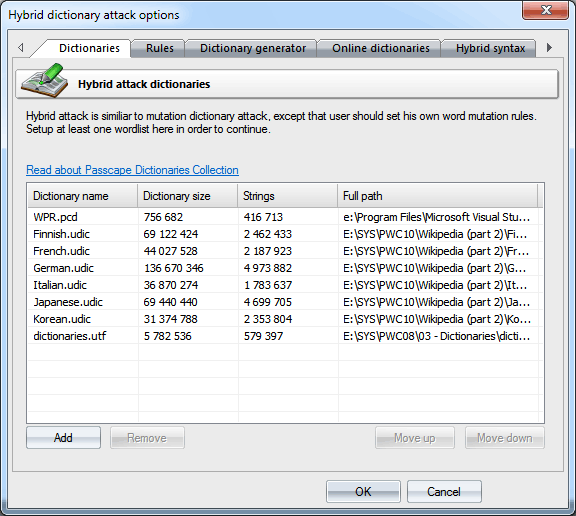

11. Гибридная атака

Что ж, гибридная атака — еще одна известная техника взлома, широко используемая хакерами. Это смесь словаря и атаки методом грубой силы. В ходе этой атаки хакеры добавляют к имени файла цифры или символы, чтобы успешно взломать пароль. Большинство людей меняют свои пароли, просто добавляя цифру в конец текущего пароля.

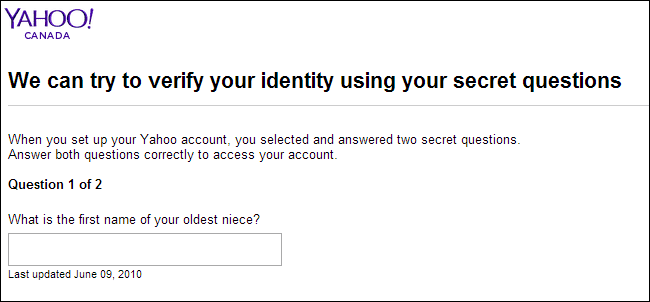

12. Ответ на контрольные вопросы

Что ж, теперь мы все задали секретный вопрос в нашей социальной сети. Контрольные вопросы полезны, если вы не можете вспомнить этот единственный пароль. Итак, вы нажимаете «забыли пароль», и там вам нужно ответить на секретный вопрос, чтобы сбросить пароль. Однако хакеры также пытаются угадать контрольные вопросы. Что ж, мы всегда должны помнить тот факт, что ответы на секретные вопросы легко запоминаются и имеют для вас личное значение. Итак, если хакер — ваш друг или родственник, он/она легко угадает секретный ответ.

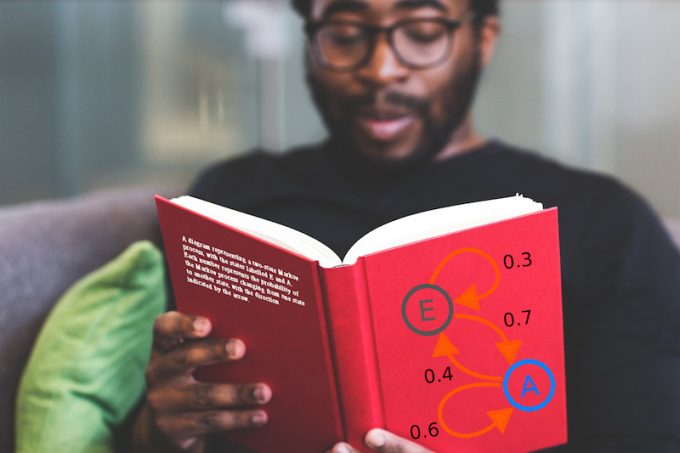

13. Атаки цепей Маркова

Это один из самых опасных методов взлома паролей, используемых хакерами. При атаках марковских цепей хакеры собирают определенную базу данных паролей. Сначала они разбили пароли на 2–3 длинных слога, а затем разработали новый алфавит. Таким образом, этот метод в основном основан на сопоставлении различных наборов паролей, пока не будет найден исходный пароль. Это во многом похоже на атаку по словарю, но гораздо более продвинуто.

14. Гибридный словарь

Это результат атаки по словарю и грубой силы. Сначала он следует правилам атаки по словарю, при которой он берет слова, перечисленные в словаре, а затем объединяет их с помощью грубой силы. Однако атака по гибридному словарю занимает больше времени, поскольку она проверяет каждое словарное слово. Гибридный словарь также известен как атака по словарю на основе правил.

15. Паутина

Это еще один метод, используемый хакерами для взлома паролей. Опять же, паучья атака зависит от грубой силы. При поиске хакеры перехватывают все информационные слова, связанные с бизнесом. Например, хакеры используют слова, связанные с компанией, такие как названия веб-сайтов конкурентов, рекламные материалы веб-сайтов, корпоративное обучение и т. д. Получив эти данные, они выполняют атаку методом перебора.

16. Кейлоггеры

Что ж, кейлоггеры — известная угроза в мире безопасности. Кейлоггеры — это троянские кони, которые записывают все, что вы вводите с клавиатуры, включая пароли. Самое худшее в кейлоггерах — это то, что в Интернете доступно множество аппаратных устройств для регистрации клавиатуры, которые могут записывать каждое нажатие клавиши. Итак, Keylogger — еще один метод взлома паролей, широко используемый хакерами.

17. Сброс пароля

Сегодня хакерам гораздо проще сбросить пароли, чем угадать их. Хакеры обычно обходят типичные средства защиты Windows и используют загрузочную версию Linux для монтирования томов NTFS. Монтирование томов NTFS помогает хакерам найти и сбросить пароль администратора. Просто подумайте на мгновение, что вы забыли пароль Windows; вы можете легко восстановить его через свою учетную запись Microsoft или командную строку. То же самое делают хакеры, чтобы взломать системы.

Итак, это некоторые из популярных методов взлома паролей, используемых хакерами. Надеюсь, эта статья помогла вам! Пожалуйста, поделитесь им также со своими друзьями.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)